Lỗi SQL Injection là gì? Blind SQL Injection là gì?

Lỗi SQL Injection là gì?

SQL Injection là một kỹ thuật tận dụng các lỗ hổng liên quan đến quá trình truy vấn trong các ứng dụng. Điều này được thực hiện bằng cách chèn thêm các đoạn mã SQL vào câu truy vấn ban đầu, nhằm làm thay đổi hoặc nghịch lý lệnh truy vấn, từ đó mở ra cơ hội để khai thác dữ liệu từ cơ sở dữ liệu.

Kỹ thuật SQL Injection thường cho phép kẻ tấn công thực hiện các thao tác giống như người quản trị trang web, dựa trên quyền hạn của cơ sở dữ liệu của ứng dụng. Điều này có thể bao gồm việc truy xuất, cập nhật, hoặc xóa dữ liệu từ cơ sở dữ liệu, tùy thuộc vào mức độ kiểm soát mà ứng dụng cung cấp cho người quản trị.

SQL Injection là gì?

Blind SQL Injection là gì?

Blind SQL Injection là một hình thức tấn công SQL Injection đặc biệt, nơi mà hacker sử dụng các truy vấn cơ sở dữ liệu để dự đoán thông tin. Điều này thường xảy ra khi ứng dụng web hoặc ứng dụng được cấu hình để hiển thị thông báo lỗi chung chung hoặc không hiển thị lỗi SQL cụ thể. Một cách khác để mô tả Blind SQL Injection là SQL Inferential SQL.

Blind SQL Injection có hai biến thể chính để thực hiện: Blind SQL Injection dựa vào nội dung phản hồi và Blind SQL Injection dựa vào độ trễ thời gian phản hồi. Trong cả hai trường hợp, hacker không nhận được thông tin lỗi trực tiếp từ hệ thống, mà thay vào đó, họ phải suy luận thông qua các phản hồi giữa các truy vấn mà họ thực hiện.

Blind SQL Injection dựa vào nội dung phản hồi thường liên quan đến việc kiểm tra xem câu truy vấn có điều kiện đúng hay sai dựa trên nội dung phản hồi từ trang web. Trong khi đó, Blind SQL Injection dựa vào độ trễ thời gian phản hồi liên quan đến việc đo lường thời gian mà hệ thống mất để xử lý một câu truy vấn.

Điều này tạo ra những thách thức cho việc phòng ngừa, vì người tấn công có thể tiếp tục thử nghiệm mà không cần biết chính xác lỗi cụ thể là gì. Để bảo vệ trước Blind SQL Injection, các nhà phát triển và quản trị hệ thống cần thiết lập các biện pháp an ninh như kiểm tra đầu vào, sử dụng câu lệnh thực thi thủ tục lưu trữ, và giảm thiểu việc hiển thị thông báo lỗi chi tiết trên giao diện người dùng.

Ví dụ giúp bạn hiểu rõ tấn công SQL Injection là gì?

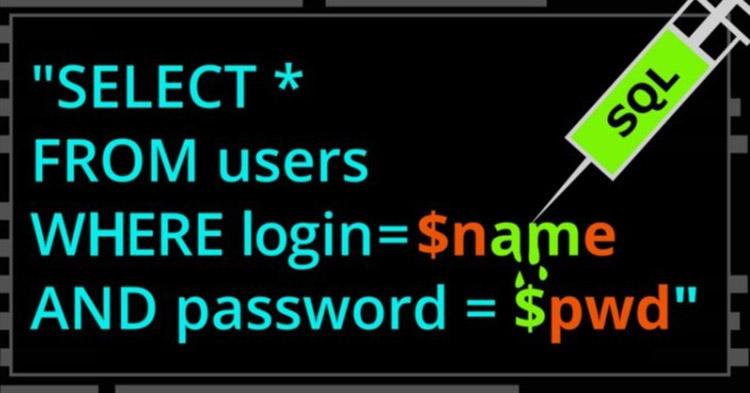

Trong trang đăng nhập, người dùng sẽ nhập thông tin vào ô tìm kiếm, chủ yếu là các đoạn văn bản liên quan đến tìm kiếm. Sau đó, dữ liệu này sẽ được lưu trữ trong biểu mẫu và cần phải được lưu giữ. Tất cả thông tin được nhập sẽ được chuyển đến cơ sở dữ liệu để lưu trữ.

Thay vì nhập thông tin chính xác, những kẻ tấn công có thể tận dụng các lỗ hổng để chèn và thực thi các lệnh SQL bất hợp pháp, nhằm mục đích trích xuất dữ liệu người dùng. Cụ thể, tình huống SQL Injection sẽ sử dụng ngôn ngữ lập trình SQL để thao tác trên dữ liệu đã lưu trong cơ sở dữ liệu.

Tuy nhiên, hiện nay, người ta thường làm việc trên các Framework hiện đại, đã được kiểm thử kỹ lưỡng để ngăn chặn các lỗi bảo mật, trong đó có cả SQL Injection.

Sự nguy hiểm của lỗi SQL Injection là gì?

Hiện nay, SQL Injection được xem là kiểu tấn công vô cùng nguy hiểm vì:

- SQL Injection có thể hack được tài khoản cá nhân.

- Thực hiện sao chép hoặc ăn cắp các dữ liệu của hệ thống cũng như trang web.

- SQL Injection có thể thay đổi các dữ liệu nhạy cảm được tích hợp của hệ thống.

Tấn công SQL Injection có nguy hiểm không?

- SQL Injection xóa được các dữ liệu quan trọng và dữ liệu mang tính nhạy cảm của toàn bộ hệ thống.

- Người sử dụng có thể đăng nhập vào ứng dụng một cách dễ dàng với tư cách của người dùng khác. Kể cả việc đăng nhập với tư cách là một quản trị viên cũng được thực hiện một cách dễ dàng.

- Khi lỗi SQL Injection xuất hiện thì người sử dụng có thể xem mọi thông tin cá nhân thuộc về những người khác. Ví dụ như: chi tiết về hồ sơ cá nhân của họ, chi tiết về các giao dịch của họ, chi tiết về các truy cập của họ,…

- Khi lỗi SQL Injection xảy ra, thì mọi người dùng đều có thể sửa đổi cấu trúc của dữ liệu một cách dễ dàng, thậm chí họ còn có thể xóa các bảng nằm trong cơ sở dữ liệu của ứng dụng.

- Người dùng hoàn toàn có thể kiểm soát máy chủ cơ sở dữ liệu cũng như thực hiện các lệnh thay đổi theo ý muốn của chính mình.

Ví dụ về một cuộc tấn công SQL Injection

Cuộc tấn công SQL Injection sẽ được thực hiện một cách dễ dàng với ví dụ như sau:

Việc thực hiện kiểm tra các lỗ hổng này có thể được thực hiện dễ dàng hơn. Đôi khi thì bạn có thể nhập ký hiệu ‘ hoặc “ vào các trường kiểm tra. Thì, nó đều sẽ được trả về với bất kỳ thông báo bất ngờ khác hoặc bất thường khác. Khi đó, bạn hoàn toàn có thể chắc chắn rằng SQL Injection sẽ khả thi cho trường hợp đó.

Nếu như người dùng không còn nhập như bình thường nữa mà họ đã thêm một dấu nháy ‘ hoặc “ thì dòng code của bạn sẽ bị lỗi một cách dễ dàng. Hoặc họ có thể thực hiện sửa thành một câu truy vấn luôn đúng hoặc chèn thêm một câu lệnh truy vấn ở phía sau.

SQL Injection tấn công vào website như thế nào?

Cách thức website bị tấn công SQL Injection là gì?

Những cuộc tấn công SQL Injection sẽ được thực hiện bằng biện pháp gửi lệnh SQL độ hại đến cho các máy chủ cơ sở dữ liệu dựa vào yêu cầu của người sử dụng mà website cho phép. Khi đó, bất kỳ kênh input nào cũng có thể sử dụng được chúng để gửi lệnh độc hại và nó bao gồm các thẻ: <input>, chuỗi truy vấn, cookie và các tệp tin.

Khi người dùng thực hiện nhập thông tin đăng nhập của họ và nhấp vào nút log in thì mọi thông tin đều sẽ được gửi lại cho chính máy chủ web của bạn. Ở đó, thì nó đều sẽ được kết hợp với một lệnh SQL.

Sau này, thì lệnh đó sẽ được gửi đến với một máy chủ cơ sở dữ liệu và tập hợp các dữ liệu kết quả xác định xem username và password có tương ứng với một tài khoản hợp lệ hay không.

Ví dụ: người dùng nhập john để làm username và 123456 để làm password. khi đó, sẽ chuyển mã lệnh thành như sau:

SELECT * FROM users WHERE username=’john’ AND password=’123456′

Nhưng điều gì sẽ xảy ra khi bạn quyết định thử một cái khác, thì lệnh kết quả sẽ xuất hiện là:

SELECT * FROM users WHERE username=’john’ OR 1=1; — ‘ AND password=’123456’

Kết quả được trả về chính là thông tin đăng nhập thuộc người dùng có tên là “john” mà không cần phải có mật khẩu chính xác.

Đây chỉ là một trong những hình thức đơn giản nhất mà cuộc tấn công SQL Injection sở hữu. Với vài thủ thuật đơn giản, thì kẻ tấn công sẽ có thể thêm tài khoản mới và xóa hoặc sửa đổi đi các thông tin của những tài khoản người dùng đang hiện có. Chỉ cùng một cách tấn công mà họ có thể sử dụng để lấy cắp mọi bản hồ sơ cũng như thông tin của người dùng nếu như chúng không được giới hạn cho khách truy cập hoặc để thay đổi đi nội dung của hồ sơ.

Trong các tình huống nghiêm trọng hơn, quá trình kết nối với máy chủ cơ sở dữ liệu được thực hiện thông qua tài khoản quản trị, tạo cơ hội cho kẻ tấn công xâm nhập sâu vào hệ điều hành của máy chủ. Trong tình huống này, kẻ tấn công có thể tận dụng lỗ hổng SQL Injection để đồng thời tạo ra tài khoản người dùng trên máy chủ bị xâm nhập hoặc kích hoạt các chức năng Remote Desktop. Sau đó, họ có thể thiết lập thư mục chia sẻ SMB và triển khai phần mềm độc hại, gây rối trong toàn bộ dữ liệu đã được lưu trữ trong cơ sở dữ liệu.

Cách tự vệ trước các cuộc tấn công SQL Injection là gì?

Dưới đây là các biện pháp để có thể đảm bảo an toàn cho input của người dùng trước các cuộc tấn công SQL Injection:

Không nên tin vào input của người dùng

Với tất cả những gì mà người dùng đã nhập vào phải được coi là độc hại nếu có bằng chứng khác. Nó thường không chỉ dành cho các hộp nhập liệu đơn giản như vùng văn bản mà nó còn dành cho nhiều thứ khác như: input ẩn, các chuỗi tham số truy vấn, cookie và các tệp tải lên.

Cách tự vệ trước cuộc tấn công SQL Injection là gì?

Browsers của trình duyệt sẽ không cho phép người sử dụng có thể thao tác với một input mà nó cũng không có nghĩa là giả mạo. Những công cụ như Burp Suite sẽ cho phép người dùng chiếm được HTTP requests và sửa đổi được bằng bất cứ điều gì (kể cả các giá trị ẩn trước khi chúng được gửi tới máy chủ).

Xác nhận các chuỗi input từ phía máy chủ

Xác nhận là một trong những quá trình đảm bảo cho dữ liệu của người nhập vào hợp lệ, và có thể vô hiệu hóa bất kỳ lệnh độc hại tiềm ẩn nào khác đều có thể sử dụng trong chuỗi nhập.

Các sửa đổi đơn giản này sẽ bảo vệ mã của bạn tránh khỏi các cuộc tấn công SQL Injection bằng biện pháp thêm ký tự thoát () vào trước dấu nháy đơn đã được kẻ tấn công thêm vào.

Phân định kiểu input rõ ràng

Mẹo này được sử dụng chuyên cho các ngôn ngữ như PHP, một khi bạn không định nghĩa các kiểu dữ liệu cho các biến số. Nếu định nghĩa rõ ràng thì kiểu input sẽ như một cách giúp bạn loại bỏ được các dữ liệu có thể làm sai câu lệnh SQL.

Mã hóa cho các dữ liệu nhạy cảm

Nó thường bao gồm mật khẩu, câu hỏi, câu trả lời về bảo mật, dữ liệu tài chính, thông tin y tế và những thông tin khác. Điều này sẽ đảm bảo cả khi tin tặc nắm trong tay dữ liệu của bạn thì chúng cũng không thể khai thác nó ngay lập tức và cho bạn thời gian để phát hiện ra sự vi phạm.

Tổng kết

SQL Injection là một vấn đề an ninh lâu dài, đang giữ vị trí hàng đầu trong danh sách các lỗ hổng nguy hiểm ngày nay. Việc bị tấn công SQL Injection có thể xảy ra dễ dàng chỉ qua vài bước đơn giản, đặc biệt nếu kẻ tấn công có sự toan tính. Điều này đặt ra một thách thức lớn cho bảo mật website, và người quản trị cần phải tìm kiếm cách để ngăn chặn việc trở thành mục tiêu của các cuộc tấn công SQL Injection tiếp theo.

Quan trọng nhất là hiểu rõ về SQL Injection để có khả năng đối phó. Cần nhận thức về cách các hacker có thể tận dụng lỗ hổng này để xâm nhập vào hệ thống và truy xuất dữ liệu nhạy cảm. Việc sử dụng các giải pháp và công cụ bảo mật thích hợp là chìa khóa để ngăn chặn hiểm họa này. Bằng cách này, bạn có thể bảo vệ website của mình khỏi những cuộc tấn công SQL Injection và đảm bảo an toàn cho dữ liệu của bạn.

Hy vọng rằng thông tin này sẽ giúp bạn có cái nhìn rõ ràng hơn về nguy cơ SQL Injection và tìm ra các giải pháp hiệu quả để bảo vệ hệ thống của mình. Hãy hành động ngay bây giờ để đảm bảo an toàn cho dữ liệu và người dùng của bạn.

2 thoughts on “Lỗi SQL Injection là gì? Chặn tận gốc các lỗi SQL Injection”