Trong một thế giới công nghệ ngày càng phát triển, việc quản lý và phân tích log trở thành một phần quan trọng không thể thiếu đối với việc duy trì và giám sát hệ thống. Logging, tức là quá trình ghi lại các sự kiện và hoạt động trên hệ thống, cung cấp thông tin quan trọng cho việc giám sát hiệu suất, phân tích vấn đề, và phát hiện sớm các vấn đề tiềm ẩn. Tuy nhiên, quản lý và xử lý các file log có dung lượng lớn có thể trở nên phức tạp và khó khăn đối với nhiều tổ chức.

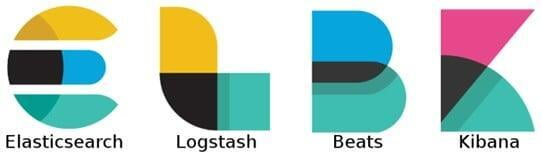

Để giải quyết vấn đề này, ELK Stack đã trở thành một trong những giải pháp phổ biến và hiệu quả nhất hiện nay. ELK Stack, viết tắt của Elasticsearch, Logstash, và Kibana, cung cấp một cách tiếp cận toàn diện cho việc quản lý và phân tích log. Elasticsearch được sử dụng để lưu trữ và tìm kiếm dữ liệu log, Logstash là công cụ để xử lý và chuyển đổi dữ liệu log từ nhiều nguồn khác nhau, và Kibana là giao diện người dùng để trực quan hóa và phân tích dữ liệu log.

Trong đoạn giới thiệu này, chúng ta sẽ khám phá sâu hơn về ELK Stack và vai trò quan trọng của nó trong việc quản lý log và giám sát hệ thống.

Stack là gì?

Logging, đơn giản là quá trình ghi lại các sự kiện và hoạt động trên hệ thống vào các tệp log để sau này có thể dễ dàng kiểm tra và phân tích. Điều này giúp cho việc giám sát và phân tích hoạt động của hệ thống trở nên thuận tiện và dễ dàng hơn. Logging là một phần quan trọng không thể thiếu trong bất kỳ hệ thống nào vì nó cung cấp thông tin quan trọng cho việc giám sát, phân tích hiệu suất, và phát hiện sớm các vấn đề.

Tuy nhiên, một vấn đề thường gặp khi sử dụng logging là các file log có thể trở nên rất lớn với dung lượng hàng chục GB. Việc quản lý và xử lý các file log lớn này trở nên phức tạp và khó khăn. Để giải quyết vấn đề này, các công cụ quản lý file log tập trung, được gọi là log management stack, đã được phát triển.

ELK Stack là một trong những log management stack phổ biến nhất được sử dụng hiện nay. ELK là viết tắt của Elasticsearch, Logstash, và Kibana. Elasticsearch được sử dụng để lưu trữ và tìm kiếm các dữ liệu log, Logstash là công cụ để xử lý và chuyển đổi các dữ liệu log từ nhiều nguồn khác nhau, và Kibana là giao diện người dùng để trực quan hóa và phân tích các dữ liệu log. ELK Stack cung cấp một giải pháp toàn diện cho việc quản lý và phân tích log, giúp các tổ chức dễ dàng theo dõi và hiểu rõ hoạt động của hệ thống của mình.

Các thành phần của ELK Stack

ELK Stack bao gồm 4 thành phần: Elasticsearch, Logstash, Kibana và Beats

ELK Stack bao gồm 4 phần: Elasticsearch, Logstash, Kibana và Beats

-

Elasticsearch chính là một RESTful distributed search engine. Nói một cách đơn giản thì nó cung cấp khả năng có thể tìm kiếm phân tán thông qua API. Lưu trữ dữ liệu theo dạng không có cấu trúc

-

Elasticsearch có thể tích hợp với tất cả các ứng dụng sử dụng các loại ngôn ngữ như Java, JavaScript, .NET, Groovy, PHP hay Perl, Python và Ruby

-

Cho phép bạn có thể thực thi, kết hợp nhiều câu lệnh tìm kiếm: có cấu trúc, không có cấu trúc hay geo, metric tùy theo ý muốn của bạn

-

Elasticsearch không chỉ giúp bạn tìm kiếm được các nguồn cơ sở dữ liệu nổi tiếng: MySQL, MS SQL hay PostgreSQL, mà còn có thể là dạng văn bản text, pdf hay doc

Công cụ Elasticsearch

-

Tất nhiên việc tìm kiếm trong một lượng ít dữ liệu thì rất dễ dàng, nhưng với hàng tỷ dữ liệu thì sao? Elasticsearch sẽ giúp bạn có cái nhìn để có thể khai thác khuynh hướng, mẫu trong dữ liệu

-

Elasticsearch rất rất nhanh. Bạn có thể ngay lập tức có câu trả lời với những dữ liệu thay đổi

-

Bạn có thể chạy trên hàng trăm server khác nhau và lên tới petabyte dữ liệu

-

Nó có khả năng vận hành một cách dễ dàng với khả năng co dãn, độ sẵn sàng cao, có thể giúp dự đoán trước với độ tin cậy cao, rất đơn giản, trong suốt

-

Sử dụng chuẩn RESTful APIs & JSON

Logstash:

-

Có chức năng giúp phân tích cú pháp của dòng dữ liệu. Việc phân tích giúp cho dữ liệu đầu vào ở dạng khó đọc hay chưa có nhãn sẽ trở thành dạng dữ liệu có cấu trúc, có nhãn dán

-

Cấu hình của Logstash có 3 phần:

-

Input: Tiếp nhận dữ liệu sự kiện log ở dạng thô, từ những nguồn khác nhau như file, redis hay rabbitmq, beats và syslog,…

-

Filter: Sau khi vừa tiếp nhận dữ liệu, bắt đầu thực hiện các thao tác với các dữ liệu như thêm, sửa, xóa, thay thế,.. theo cấu hình của quản trị viên để từ đó có thể xây dựng cấu trúc dữ liệu log event tùy mong muốn

-

Output: Cuối cùng thì chuyển tiếp dữ liệu sự kiện log trở về các dịch vụ như Elasticsearch để có thể tiếp nhận lưu trữ log hay hiển thị log,..

-

Thông thường khi làm việc với Logstash, bạn sẽ làm việc với Filter là nhiều nhất. Filter hiện tại thì dùng Grok để phân tích dữ liệu

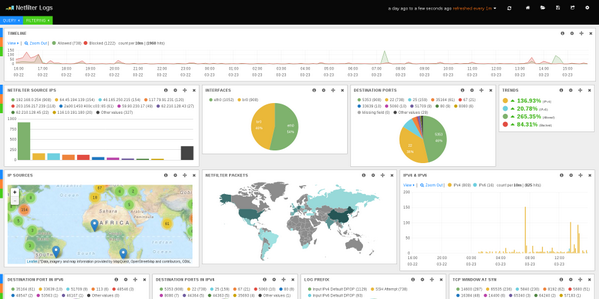

Kibana

Kibana được phát triển để dành riêng cho ELK Stack, hỗ trợ thực hiện chuyển đổi những câu truy vấn của người thành những câu truy vấn mà Elasticsearch thực hiện được. Kết quả hiển thị dưới dạng bản đồ

Kết quả của các câu truy vấn sẽ hiển thị theo nhiều cách: Hiển thị dưới dạng bản đồ

-

Beats bao gồm một tập hợp các công cụ để thu thập thông tin chuyên dụng, được xem như một người shipper giúp thu thập và vận chuyển dữ liệu từ Client tới máy chủ của ELK. Ngoài ra các Beats này cũng có thể được gửi thẳng lên Elasticsearch do chính bản thân các công cụ đã được chuẩn hóa, việc kết nối giữa Beats và Logstash thường có ý nghĩa giúp bảo mật đối với các hệ thống lớn khi muốn bảo vệ elasticsearch

-

Trong Beats có nhiều các Beats con

-

Filebeat: là công cụ để thu thập log và gửi về hệ thống ELK

-

Metricbeat: là công cụ để thu thập hiệu năng của máy chủ

-

Packetbeat: là công cụ để giám sát lưu lượng, băng thông trên máy chủ

-

Winlogbeat: khác với Linux, Windows có cấu trúc khác hoàn toàn và khó có thể can thiệp sâu vào hệ thống để thu thập được thông tin, vì đó mà Winlogbeat được ra đời để hỗ trợ thu thập các sự kiện xảy ra trong hệ điều hành Windows

-

Auditbeat: nếu như Winlogbeat được ra đời để dành riêng cho Windows thì Auditbeat được dành riêng cho Linux, là công cụ hỗ trợ quản lý folder hay các tập tin hệ thống trong hệ điều hành Linux

-

Heartbeat: là công cụ giúp cho hệ thống giám sát có thể biết được trạng thái của dịch vụ đang hoạt động hay không

Cơ chế hoạt động của ELK Stack

Cơ chế hoạt động của ELK Stack thì cũng khá đơn giản theo các bước trên hình

-

Trước tiên, Beats sẽ thu thập các logs từ máy của người dùng và gửi vào Logstash

-

Logstash sẽ đọc những file log vừa gửi và sau đó thêm các thông tin về thời gian, IP hay parse dữ liệu từ log ra: server nào, độ nghiêm trọng và nội dung log. Rồi ghi xuống database là Elasticsearch

-

Các thông tin cần được giám sát sẽ được đưa đến máy chủ ELK có thể bằng nhiều con đường khác nhau như server gửi UDP request chứa log đến URL của Logstash, hay cũng có thể Beats thu thập logs rồi gửi vào Logstash

-

Muốn xem log, người dùng chỉ cần vào URL của Kibana, Kibana sẽ giúp bạn đọc những thông tin log từ trong Elasticsearch, rồi hiển thị lên giao diện cho người dùng có thể query, xử lý

Tại sao cần sử dụng ELK Stack

-

Đối với những hệ thống nhỏ thì bạn không cần phải sử dụng đến ELK Stack, chỉ cần sử dụng thư viện ghi log đi kèm theo ngôn ngữ, rồi ghi log ra file và đọc thôi

ELK Stack giúp các hệ thống lớn có thể dễ dàng ghi log tập trung vào một chỗ

-

Tuy nhiên với những hệ thống có nhiều người dùng, nhiều service phân tán (microservice) hay có nhiều server chạy cùng một lúc thì việc ghi log ra file không còn có hiệu quả nữa, lúc này lượng máy chủ trên hệ thống là rất lớn vì vậy ta không thể theo cách thủ công được nữa. Và đương nhiên thì lúc này ELK Stack là công cụ giúp bạn giải quyết vấn đề này, ELK hỗ trợ bạn ghi log tập trung vào một chỗ để có thể dễ dàng quản lý log trên cả hệ thống

-

ELK Stack là một sự lựa chọn vô cùng hợp lý, được rất nhiều các công ty lớn tin tưởng lựa chọn như: Linkedin, Medium hay Netflix

ELK Stack có điểm gì thú vị, hay ho

ELK Stack là một giải pháp mạnh mẽ và linh hoạt cho việc quản lý và phân tích log trong hệ thống. Dưới đây là một số điểm nổi bật về ELK Stack:

- Đọc log từ nhiều nguồn: Logstash có khả năng đọc log từ nhiều nguồn khác nhau như log file, log database, UDP, hoặc cả REST request, giúp bạn thu thập dữ liệu từ một loạt các nguồn khác nhau một cách linh hoạt.

- Dễ dàng tích hợp: ELK Stack có thể tích hợp với nhiều hệ thống và công nghệ khác nhau như Nginx, Apache, MS SQL, MongoDB, và Redis, giúp việc tích hợp trở nên đơn giản và linh hoạt.

- Hoàn toàn miễn phí: ELK Stack là mã nguồn mở, miễn phí để tải về, cài đặt và sử dụng mà không tốn phí phụ thuộc, giúp bạn tiết kiệm chi phí cho công việc giám sát và phân tích log.

- Giao diện trực quan với Kibana: Kibana cung cấp giao diện trực quan và sinh động cho việc trực quan hóa và phân tích dữ liệu log, giúp bạn dễ dàng theo dõi và hiểu rõ hơn về hệ thống của mình.

- Phương tiện cảnh báo đa dạng: ELK Stack cung cấp nhiều phương tiện cảnh báo, bao gồm email, SMS, Slack, Telegram và Whatsapp, giúp bạn có thể phản ứng kịp thời với các sự kiện quan trọng trong hệ thống.

- Khả năng scale tốt: Logstash và Elasticsearch có khả năng chạy trên nhiều node, giúp hệ thống ELK dễ dàng mở rộng khi có thêm dịch vụ hoặc người dùng mới, đảm bảo hiệu suất và sức mạnh của hệ thống.

- Tính linh hoạt và mạnh mẽ trong việc tìm kiếm và lọc dữ liệu: Elasticsearch cho phép bạn lưu trữ và truy xuất dữ liệu log một cách hiệu quả, hỗ trợ cả Full-Text Search, giúp bạn dễ dàng tìm kiếm và lọc dữ liệu.

- Cộng đồng mạnh mẽ và tài nguyên phong phú: Có một cộng đồng lớn sử dụng ELK Stack, cung cấp rất nhiều tài liệu, hướng dẫn và hỗ trợ trực tuyến, giúp bạn dễ dàng tiếp cận và học hỏi về ELK Stack.

Hy vọng rằng những thông tin trên đã giúp bạn hiểu rõ hơn về ELK Stack và cách nó có thể hỗ trợ trong việc quản lý và phân tích log trong hệ thống của bạn.